0. 준비

뷁. 초보자는 추천하지 않음

가. 윈도우 10 기준

나. ACR122U-A9 NFC 복사기

1) https://ko.aliexpress.com/wholesale?catId=0&initiative_id=SB_20220109223853&SearchText=ACR122U

다. Mi band 6 NFC

1) NFC가 되는 모델은 모두 가능(아마?)

2) https://www.mi.com/global/product/mi-smart-band-6-nfc/

라. Magic Card(NFC 카드)

1) UID를 변경할 수 있는 NFC 카드

마. 아이폰 Mi Fit 앱

1) 안드로이드에서도 가능하며 앱에서 NFC 카드 생성 명칭이 일부 다름

바. 요약

1) 암호화된 NFC 카드(A) 해킹하여 덤프

2) 덤프된 파일(A 덤프)에서 암호화된 영역 제거(B 덤프)

3) 암호화된 영역이 제거된 덤프(B 덤프)를 UID 변경가능한 NFC 카드(B)에 복제

4) 복제된 NFC 카드(B)를 미밴드 NFC 카드(C)에 복제

5) 미밴드 NFC 카드(C)에 암호화 영역이 있는 덤프(A 덤프)를 복제

1. ACR122U-A9 복사기 USB 장착

가. 초기 기본 드라이버는 윈10 기본에서 인식(램프가 적색으로 표시, NFC 카드가 유무에 따라 적(없음)<->녹(있음)으로 변경됨)

1) 초기 기본 드라이버로 인식되면 램프에 적색으로 표시(NFC 카드가 없음, 있으면 녹색)

2) 장치 관리자 > 스마트 카드 판독기 > ACR122 Smart Card Reader <- 복사기 자체

3) 장치 관리자 > 스마트 카드 > 알 수 없는 스마트 카드 <- 복사기에 올려놓은 카드

나. 수정 드라이버는 미페어 툴에서 설치

1) 장치 관리자 > libusbK Usb Devices > ACR122U PICC Interface

2) 램프는 제어를 하지 못하는 것 같음

다. 수정 드라이버를 장치 관리자에서 삭제하면 기본 드라이버로 돌아감

2. 암호화된 NFC 카드를 올리면 비프음과 함께 복사기 램프가 변경됨, 초기 기본 드라이버에서 적색 -> 녹색

가. 수정 드라이버가 설치된 상태부터는 복사기 램프는 동작하지 않음

3. 미페어 툴 설치

가. https://github.com/xavave/Mifare-Windows-Tool

나. 설치파일 다운로드 : https://github.com/xavave/Mifare-Windows-Tool/releases

다. libusbK 드라이버 설치 동의

1) usb 라이브러리를 통해서 ACR122U-A9를 제어하기 위함

4. 미페어 툴 프로그램

가. READ TAG 클릭

나. 기본 셋팅으로 [Start decode & Read tag] 실시

다. 암호화된 NFC카드일 경우 시간이 걸리므로 완전히 해킹될 때까지 기다림

라. Save Dump as : 해킹된 덤프파일 저장하기

0) 기본적으로 C:\Program Files (x86)\AVXTEC\MWT\dumps 디렉토리에 UID이름으로 덤프됨(예:mfc_E661CD01.dump)

1) 바탕화면에 00_original.dump로 저장

가) 이름은 임의로 해도 상관없음

2) 00_original.dump를 복사하여 01_delete_key.dump로 저장

가) 이름은 임의로 해도 상관없음

5. 덤프파일 수정

가. 01_delete_key.dump에서 암호화된 영역 삭제

나. 텍스트 에디터(윈도우 기본 아님) https://www.sublimetext.com/를 사용하여 편집

1) dump 파일은 hex 데이터 이므로 수정할 수 있는 툴은 아무것이나 사용해도 됨

2) sublime text를 설치하고 파일을 열면 기본적으로 hex로 열리므로 추천함

다. 파일의 기본적인 구성

1) 아래와 같은 형식이 기본적인 하나의 섹터 구성(암호화가 되어 있지 않음)

2) 총 0~15 섹터까지 존재함

가) 0번 섹터를 제외하고 1~15 섹터중에 값이 입력된 섹터가 존재하면 암호화되지 않은 영역과 동일한 값으로 입력

(1) 값이 입력되어 있는 부분이 암호화된 부분으로 미페어툴에서 암호화영역을 해킹한 부분임 그래서 값이 보여짐

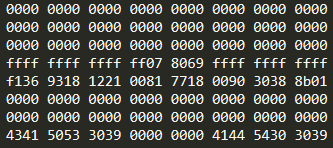

라. 암호화된 영역 수정(예시)

1) 수정전 14번 15번 섹터(15번이 암호화된 섹터이므로)

2) 수정후 14번 15번 섹터(15번 섹터의 암호화 부분을 제거)

마. 파일 저장

6. UID 변경가능한 매직카드에 01_delete_key.dump 쓰기

가. 매직카드 NFC 복사기에 올리기

나. 프로그램의 Enable Periodic Tag AutoScan을 활성화하여 새로운 카드 인식

1) 주기적으로 카드를 스캔하므로 카드가 인식되고 나면 비활성화 할 것

2) 또는 프로그램을 껐다 켤 것

다. READ TAG

1) 기본 셋팅으로 [Start decode & Read tag] 실시

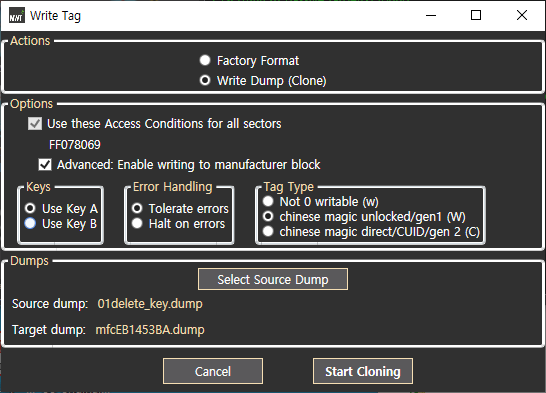

라. WRITE TAG

1) 기본 셋팅인 상태에서

가) Tag Type : chinese magic unlocked/gen1 (W)를 선택

2) [Select Source Dump] 클릭하여 01_delete_key.dump를 선택

3) [Start Cloning] 선택

7. 매직카드를 미밴드 NFC에 복제(iOS, Mi Fit 기준)

가. iOS > Mi Fit > 프로필 > 내 기기 : Mi Smart Band 6 NFC > 앱 설정 >

카드 > 출입카드 > 추가 > Simulate physical access control card >

Unencrypted Card Emulation > Next > Detect

1) 미밴드에 매직카드를 갖다댐

2) 카드 인식후 > Create now 선택

가) 시간이 소요됨

3) 이름 설정후 > Done

8. 미밴드 NFC에 암호화영역 복제

가. C:\Program Files (x86)\AVXTEC\MWT\dumps 디렉토리에 blank_tag.dump를 제외한 덤프 삭제

1) 기존 덤프에 동일한 UID가 있으면 새로 태그를 읽지 않으므로 기존 덤프 삭제

나. 미밴드에서 7번에서 복사한 NFC 카드로 셋팅

다. 미밴드를 NFC 복사기에 올림

라. READ TAG

1) 기본 셋팅으로 [Start decode & Read tag] 실시

2) 암호화 영역없이 01_delete_key.dump와 동일하게 복사되어 있는지 확인

마. WRITE TAG

1) 기본 셋팅인 상태에서

가) Tag Type의 기본 상태인 Not 0 writable (w)로 둘 것

2) [Select Source Dump] 클릭하여 00_original.dump를 선택

9. 완료